redis 数据库项目近日发布了安全补丁,用于修复一个编号为 cve-2025-49844 的高危漏洞(由 google wiz 团队命名为“redishell”)。

该漏洞位于 Redis 的 Lua 脚本执行模块中,攻击者可通过构造恶意脚本来触发远程代码执行(RCE),从而完全控制受影响的服务器系统。

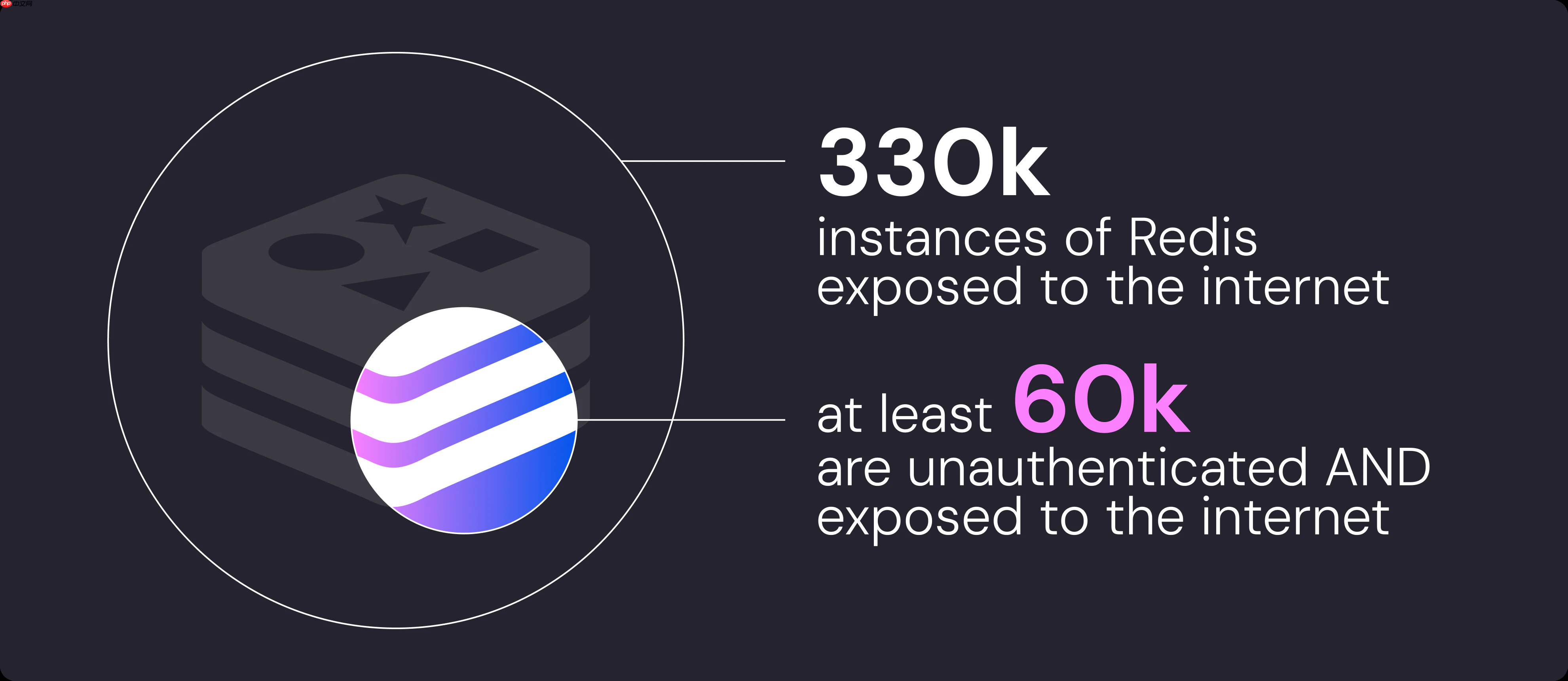

此漏洞影响自 2012 年以来发布的所有 Redis 版本,涵盖过去 13 年间的主流版本(如 6.x、7.x 和 8.x)。由于 Lua 脚本功能在 Redis 中默认开启,且许多历史版本未强制启用身份验证机制,导致大量部署在公网的实例处于高风险状态。

问题的根本原因在于 Redis 的 Lua 解释器存在 Use-After-Free 类型的内存安全缺陷。攻击者只需发送一次认证请求(即使提供错误密码),再结合特制的 Lua 脚本,即可突破沙箱限制,造成内存破坏并植入反向 Shell。目前,相关利用代码已在安全研究圈内公开传播,攻击门槛极低。

天龙企业网站管理系统,基于.net2.0+access开发,系统架构采用MVC设计模式,是一个十分优秀的.net企业管理系统。其中包括产品发布,新闻发布,企业简价,企业文化,下载中心,客户留言等功能。在V2.0 sp2 基础上再次升级: 1、修正了前台的投票调查功能。 2、增强系统安全性,增加了防SQL注入功能 3、修补了后台漏洞 4、增加了前台游客留言的字符过滤,自动过滤html格式以增强系统安

尽管触发该漏洞需通过身份验证,但其 CVSSv3 评分仍高达 10 分(最高级),主要原因如下:

- Redis 长期以来默认不启用认证,而 Lua 脚本功能则始终默认开启;

- 全球约有 33 万个 Redis 实例暴露于公网,其中近 6 万个未设置访问密码,可被直接攻击利用。

来源:https://www.php.cn/link/ef7412faef2bb19790400382abdd532d

源码地址:点击下载