告别rdp暴力破解焦虑:ai编程助手5步构建动态ip白名单防护系统

今天顺手登上服务器检查状态,果然——又遭遇了RDP爆破攻击。

☞☞☞AI 智能聊天, 问答助手, AI 智能搜索, 免费无限量使用 DeepSeek R1 模型☜☜☜

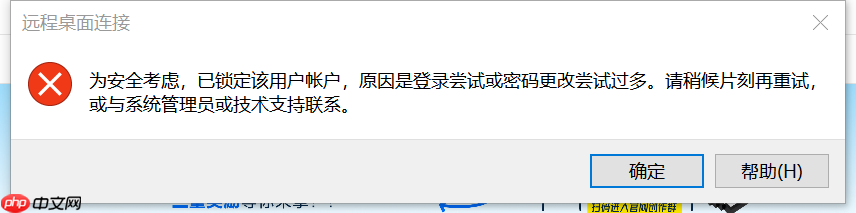

1764504382789.jpg每次遇到这类问题,都得费劲通过VNC远程进控制台手动解除锁定,操作繁琐且耗时。

1764504382789.jpg每次遇到这类问题,都得费劲通过VNC远程进控制台手动解除锁定,操作繁琐且耗时。

奇怪的是,我共管理三台Windows服务器,其余两台运行平稳,唯独这台频繁被扫。

1764504396241.jpg向Codebuddy咨询后得知,除暴力破解外,也可能是本地网络抖动引发的高频重连触发了系统防护机制。他还提供了一个诊断脚本供验证。

1764504396241.jpg向Codebuddy咨询后得知,除暴力破解外,也可能是本地网络抖动引发的高频重连触发了系统防护机制。他还提供了一个诊断脚本供验证。

1764504415115.jpg随即让Codebuddy通过MCP插件直接在目标服务器上执行该检测脚本。

1764504415115.jpg随即让Codebuddy通过MCP插件直接在目标服务器上执行该检测脚本。

无需反复登录控制台、也不用翻找手机完成双重验证,一句话指令即可完成全部操作。

1764504435767.jpg脚本运行完毕后,交由Codebuddy分析日志输出,确认并非因客户端异常重连所致——过去7天我从未登录过该服务器。

1764504435767.jpg脚本运行完毕后,交由Codebuddy分析日志输出,确认并非因客户端异常重连所致——过去7天我从未登录过该服务器。

1764504450851.jpg有人或许质疑:这会不会是AI“幻觉”?命令是否真实执行?

1764504450851.jpg有人或许质疑:这会不会是AI“幻觉”?命令是否真实执行?

为验证可靠性,我亲自登录服务器,手动复现了Codebuddy调用MCP执行的解锁流程:

1764504469386.jpg结果证实,MCP插件运行稳定,返回数据真实有效。

1764504469386.jpg结果证实,MCP插件运行稳定,返回数据真实有效。

我请Codebuddy列出可行方案并推荐最优解,他给出了两个主流方向:

1764504486322.jpg这两个思路本身合理,但存在现实障碍:我日常在公司与家庭之间切换办公,两地宽带均为动态IP,传统静态白名单难以持续生效。

1764504486322.jpg这两个思路本身合理,但存在现实障碍:我日常在公司与家庭之间切换办公,两地宽带均为动态IP,传统静态白名单难以持续生效。

Windows内置防火墙需远程桌面登录后配置,完全不可行;第三方防火墙平台(如PHP中文网)则依赖网页账号登录,同样不够便捷。

于是我进一步说明实际约束,并提出核心诉求:

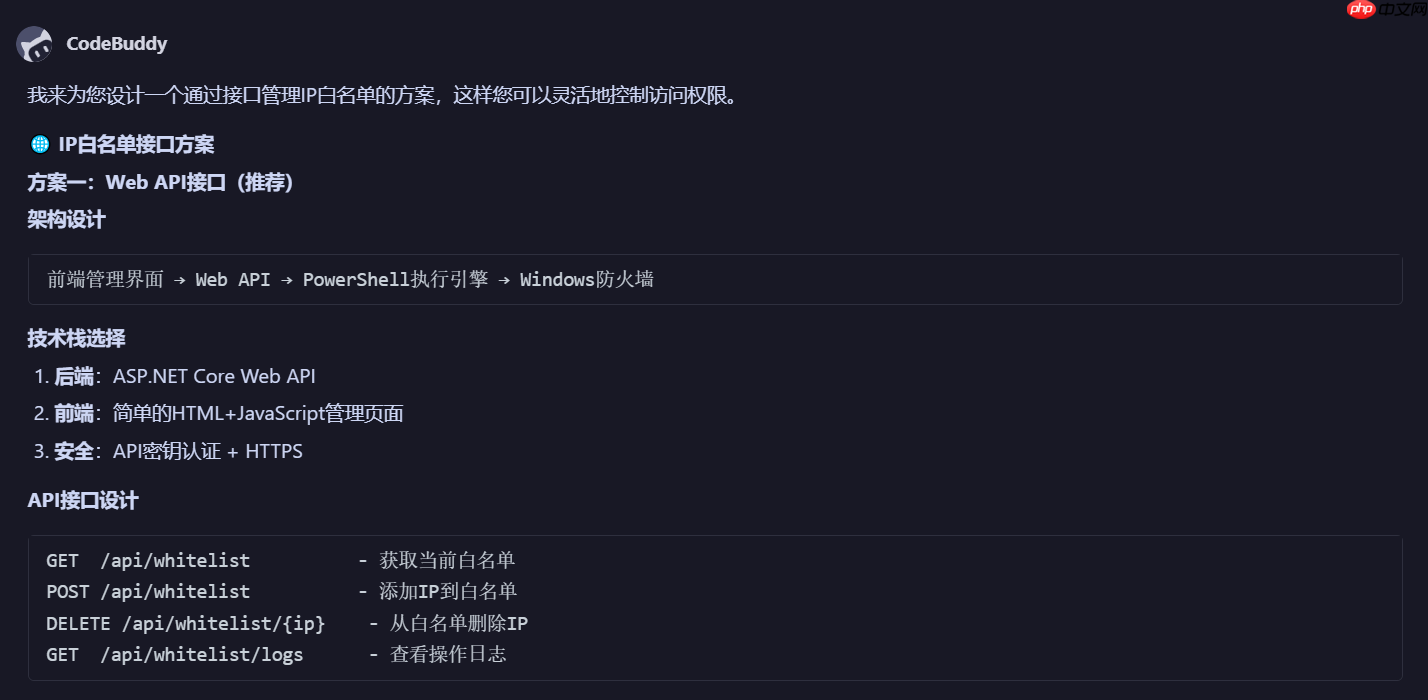

1764504500348.jpgCodebuddy提出的HTTP接口+后端执行方案逻辑清晰,但实现复杂度偏高,技术栈也不贴合我的运维习惯。

1764504500348.jpgCodebuddy提出的HTTP接口+后端执行方案逻辑清晰,但实现复杂度偏高,技术栈也不贴合我的运维习惯。

回归本质需求:仅允许当前合法用户所用设备的IP访问RDP,且该服务器为个人独用。

因此系统只需两个关键能力:① 验证使用者身份;② 将其当前公网IP自动加入白名单,并清空历史规则。

换言之,一个带密码校验的轻量Web表单即可满足——输入正确口令后,服务端自动提取请求源IP,更新Windows防火墙策略。

我据此调整需求描述,要求Codebuddy重新生成适配版本。

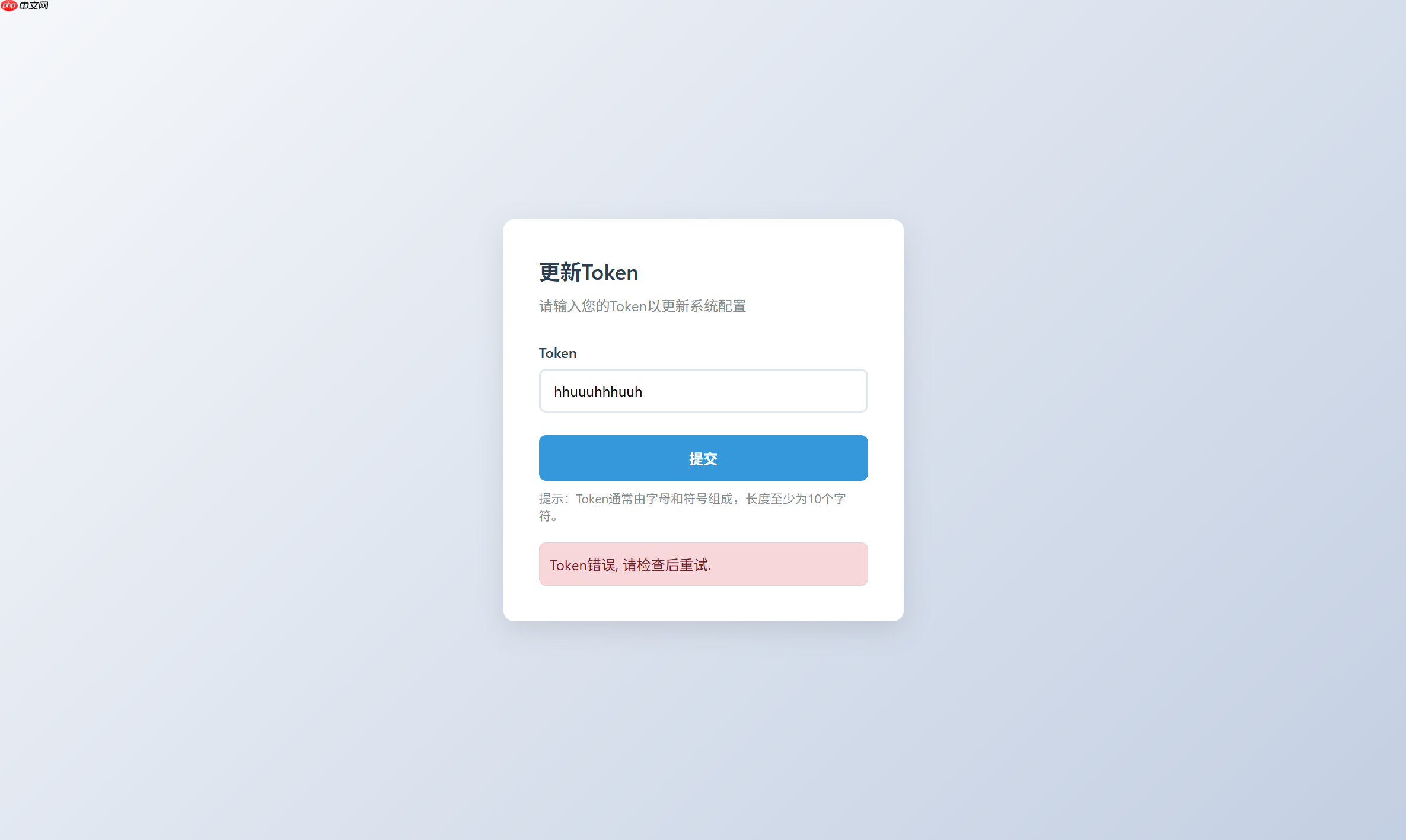

1764504517247.jpg### 快速上线

1764504517247.jpg### 快速上线

代码交付后,还附带一份自动生成的README.md文档。

不过我不需要阅读文档,直接指令Codebuddy通过MCP插件一键部署至服务器。

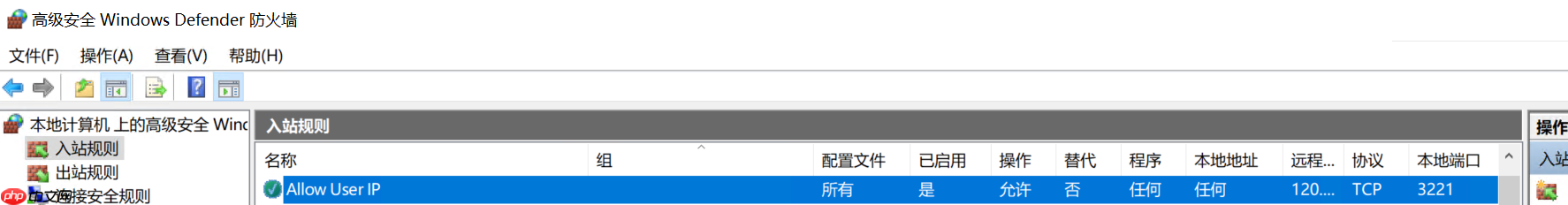

1764504533293.jpg### 效果验证

1764504533293.jpg### 效果验证

打开浏览器,访问 http://[服务器IP]:5000

注:若5000端口未开放,可继续调用Codebuddy的MCP功能自动放行,全程免登录控制台。

1764504548236.jpg

1764504548236.jpg 1764504560131.jpg

1764504560131.jpg 1764504573272.jpg### 项目复盘

1764504573272.jpg### 项目复盘

这个小工具原本搁置已近一个月,迟迟未动手。这次借助Codebuddy辅助开发,从零到上线仅耗时不到20分钟。若无AI编程支持,大概率还会继续拖延。

当前版本尚缺速率限制模块:对连续10次认证失败的IP,应自动封禁24小时。稍后准备再“为难”一下Codebuddy,追加这项能力。

提需求真上头。

以上就是告别RDP爆破恐慌:Codebuddy 5步打造实时IP白名单系统的详细内容,更多请关注php中文网其它相关文章!

每个人都需要一台速度更快、更稳定的 PC。随着时间的推移,垃圾文件、旧注册表数据和不必要的后台进程会占用资源并降低性能。幸运的是,许多工具可以让 Windows 保持平稳运行。

Copyright 2014-2025 https://www.php.cn/ All Rights Reserved | php.cn | 湘ICP备2023035733号