sshguard是一个入侵防御实用程序,它可以解析日志并使用系统防火墙自动阻止行为不端的 ip 地址(或其子网)。最初旨在为 openssh 服务提供额外的保护层,sshguard 还保护范围广泛的服务,例如 vsftpd 和 postfix。它可以识别多种日志格式,包括 syslog、syslog-ng 和原始日志文件。sshguard 与 fail2ban 非常相似,只是它是用 c 编写的(fail2ban 是用 python 编写的),更轻巧,提供的功能更少。

在本指南中,我们将演示如何安装和配置 SSHGuard 以阻止 Linux 服务器中的 SSH 暴力攻击。

首先,更新软件包列表,然后使用 apt 软件包管理器从默认存储库安装 SSHGuard。

代码语言:javascript代码运行次数:0运行复制<code class="javascript">$ sudo apt update$ sudo apt install sshguard</code>

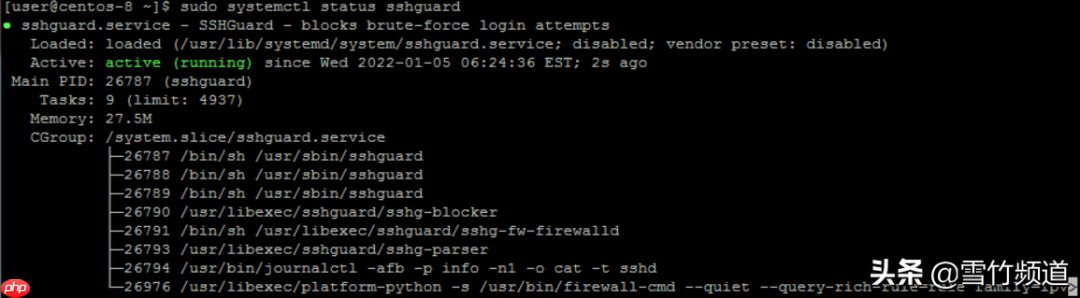

安装后,SSHGuard 服务会自动启动,您可以使用以下命令进行验证:

代码语言:javascript代码运行次数:0运行复制<code class="javascript">$ sudo systemctl status sshguard</code>

对于基于 RHEL 的发行版,例如 CentOS,首先安装 EPEL 存储库。

代码语言:javascript代码运行次数:0运行复制<code class="javascript">$ sudo yum install epel-release</code>

或者

代码语言:javascript代码运行次数:0运行复制<code class="javascript">$ sudo dnf install epel-release</code>

有了 EPEL,继续使用 dnf 包管理器安装 SSHGuard。

代码语言:javascript代码运行次数:0运行复制<code class="javascript">$ sudo dnf install sshguard</code>

安装后启动并将 SSHGuard 设置为随系统自启。

代码语言:javascript代码运行次数:0运行复制<code class="javascript">$ sudo systemctl start sshguard$ sudo systemctl enable sshguard</code>

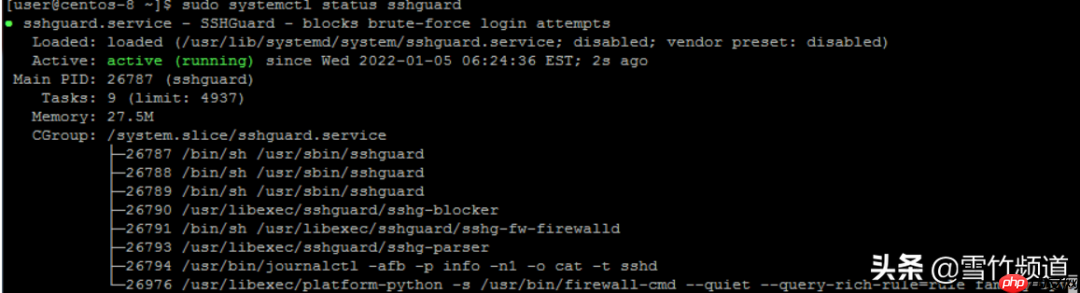

检查 SSHGuard 运行状态。

代码语言:javascript代码运行次数:0运行复制<code class="javascript">$ sudo systemctl status sshguard</code>

SSHGuard 会主动监控 /var/log/auth.log、/var/log/secure systemd 日志和 syslog-ng 日志文件以查找失败的登录尝试。

对于每次不成功的登录尝试,远程主机将被禁止一段时间,默认设置为 120 秒。此后,每次连续失败的登录尝试,禁令时间都会增加 1.5 倍。

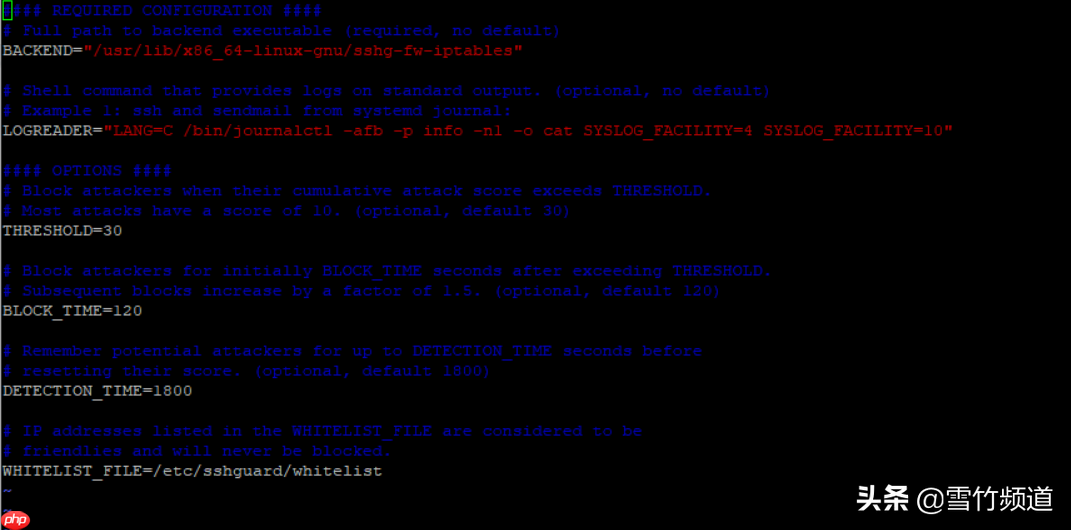

禁止违规主机的时间以及其他参数在 sshguard.conf 文件中指定。您可以使用 vim 编辑器访问配置文件。

代码语言:javascript代码运行次数:0运行复制<code class="javascript">$ sudo vim /etc/sshguard/sshguard.conf</code>

在基于 RHEL 的发行版上,配置文件位于以下路径中。

代码语言:javascript代码运行次数:0运行复制<code class="javascript">$ sudo vim /etc/sshguard.conf</code>

这是从 Ubuntu / Debian 查看时的配置文件示例。

主要选项:

BACKEND:指令指向后端可执行文件的完整路径。在这个例子中,我们看到 IPtables 被设置为默认的防火墙后端。THRESHOLD:指令在攻击者的攻击分数超过指定值时阻止攻击者。BLOCK_TIME:选项是在每次连续失败的登录尝试后阻止攻击者的秒数。默认情况下,第一次尝试后设置为 120。这会随着每次连续失败的登录尝试而增加。DETECTION_TIME:选项是指攻击者在其得分被重置之前被系统注册或记住的时间(以秒为单位)。WHITELIST_file:选项指向包含不应列入黑名单的主机的白名单文件的完整路径。◆ 第 3 步:配置 SSHGuard 以阻止 SSH 暴力攻击为了抵御暴力攻击,您需要在以下防火墙上进行配置以使用 sshguard。

使用 UFW 阻止 SSH 攻击如果您在 Ubuntu / Debian 系统上安装并启用了 UFW,请修改 /etc/ufw/before.rules 文件。

$ sudo vim etc/ufw/before.rules

代码语言:javascript代码运行次数:0运行复制<code class="javascript">$ sudo vim etc/ufw/before.rules</code>

在“allow all on loopback”部分之后添加以下行。

代码语言:javascript代码运行次数:0运行复制<code class="javascript"># allow all on loopback-A ufw-before-input -i lo -j ACCEPT-A ufw-before-output -o lo -j ACCEPT# hand off control for sshd to sshguard:sshguard - [0:0]-A ufw-before-input -p tcp --dport 22 -j sshguard</code>

保存文件并重新启动 UFW。

<code class="javascript">$ sudo systemctl restart ufw</code>

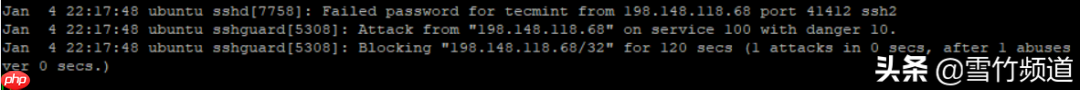

现在尝试使用错误的凭据从不同的系统登录服务器,并注意在第一次登录尝试失败后您将被锁定 120 秒。

您可以通过检查 auth.log 日志文件来验证这一点。

代码语言:javascript代码运行次数:0运行复制<code class="javascript">$ sudo tail -f /var/log/auth.log</code>

在下一次失败的日志尝试之后,阻塞时间增加到 240 秒,然后是 480 秒,然后是 960 秒,依此类推。

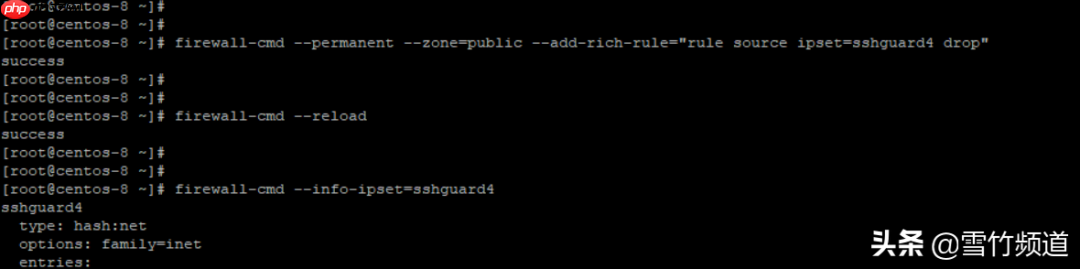

使用 Firewalld 阻止 SSH 攻击如果您正在运行 firewalld,请确保已设置并启用它。然后执行以下命令以在您的首选区域上启用 sshguard。

代码语言:javascript代码运行次数:0运行复制<code class="javascript">$ sudo firewall-cmd --permanent --zone=public --add-rich-rule="rule source ipset=sshguard4 drop"</code>

要应用更改,请重新加载 Firewalld 和 sshguard。

代码语言:javascript代码运行次数:0运行复制<code class="javascript">$ sudo firewall-cmd --reload$ sudo systemctl restart sshguard</code>

然后验证规则如下:

代码语言:javascript代码运行次数:0运行复制<code class="javascript">$ sudo firewall-cmd —-info-ipset=sshguard4</code>

如果您仍在使用 Iptables,首先,在 Iptables 中为 sshguard 创建一个新的链式规则,以阻止不需要的访客。

代码语言:javascript代码运行次数:0运行复制<code class="javascript"># iptables -N sshguard</code>

接下来,更新 INPUT 链以将流量引导至 sshguard 并阻止来自恶意方的所有流量。

代码语言:javascript代码运行次数:0运行复制<code class="javascript"># iptables -A INPUT -j sshguard</code>

要阻止滥用者访问特定端口,例如 SSH、POP 和 IMAP,请运行以下命令:

代码语言:javascript代码运行次数:0运行复制<code class="javascript"># iptables -A INPUT -m multiport -p tcp --destination-ports 22,110,143 -j sshguard</code>

最后,保存规则以使更改生效。

代码语言:javascript代码运行次数:0运行复制<code class="javascript"># iptables-save > /etc/iptables/iptables.rules</code>◆ 第 4 步:如何将 SSH 阻止的主机列入白名单

要将被阻止的主机列入白名单,只需在白名单文件中指定其主机名或 IP 地址即可:

代码语言:javascript代码运行次数:0运行复制<code class="javascript">/etc/sshguard/whitelist - Ubuntu/Debian /etc/sshguard.whitelist - RHEL-based distros</code>

之后,请务必重新启动 sshguard 守护程序和防火墙后端以应用更改。

来源:

https://www.toutiao.com/article/7090081998626423327/?log_from=5641103b723aa_1650851460117

“IT大咖说”欢迎广大技术人员投稿,投稿邮箱:aliang@itdks.com

来都来了,走啥走,留个言呗~

IT大咖说 | 关于版权

由“IT大咖说(ID:itdakashuo)”原创的文章,转载时请注明作者、出处及微信公众号。投稿、约稿、转载请加微信:ITDKS10(备注:投稿),茉莉小姐姐会及时与您联系!

感谢您对IT大咖说的热心支持!

相关推荐推荐文章实时时间序列异常检测[开源]一套BS架构,支持PC、H5端的开源知识管理系统、知识库系统后端开发常见层式结构设计:跳表、时间轮、LSM-Tree16 个有用的带宽监控工具来分析 Linux 中的网络使用情况Redis 中的过期删除策略和内存淘汰机制一个可以测试并发数和运行次数的压力测试代码linux远程桌面管理工具xrdpAndroid C++ 系列:NDK 减少 so 库体积方法总结阿里一面,说说你对Mysql死锁的理解Docker看完即掌握[开源]多应用、多租户、多终端的SaaS平台开发框架,SaaS服务平台如何在断开连接后保持远程 SSH 会话运行