MySQL通过用户+主机权限模型实现访问控制,支持基于IP的访问限制、最小权限分配及防火墙协同防护,需定期审查权限以确保安全。

MySQL 中的访问控制主要通过用户账户、主机权限和数据库权限来实现,并没有传统意义上的“访问控制列表(ACL)”概念。但你可以通过 MySQL 的权限系统达到类似 ACL 的效果,控制哪些用户可以从哪里访问哪些资源。

1. 创建用户并限制访问来源

在 MySQL 中,用户的标识包括用户名和主机名(或 IP),通过组合这两个字段可以精确控制访问来源。

示例:- 允许用户 user1 从本地访问:

CREATE USER 'user1'@'localhost' IDENTIFIED BY 'password';

- 允许用户 user1 从特定 IP 访问:

CREATE USER 'user1'@'192.168.1.100' IDENTIFIED BY 'password';

- 允许用户 user1 从某个网段访问:

CREATE USER 'user1'@'192.168.1.%' IDENTIFIED BY 'password';

注意:'%' 表示通配符,代表任意字符,使用时要谨慎,避免开放给所有 IP。

2. 授予最小必要权限

根据最小权限原则,只赋予用户完成任务所需的权限。

常用权限示例:- 给用户授予对某个数据库的读取权限:

GRANT SELECT ON dbname.* TO 'user1'@'192.168.1.100';

- 授予读写权限:

GRANT SELECT, INSERT, UPDATE, DELETE ON dbname.* TO 'user1'@'192.168.1.100';

- 刷新权限使其生效:

FLUSH PRIVILEGES;

权限类型包括:SELECT、INSERT、UPDATE、DELETE、CREATE、DROP、ALTER、INDEX 等,按需分配。

3. 使用防火墙作为补充控制

MySQL 权限系统不能替代网络层安全。建议结合操作系统防火墙或云安全组策略,限制只有指定 IP 可以连接 MySQL 服务端口(默认 3306)。

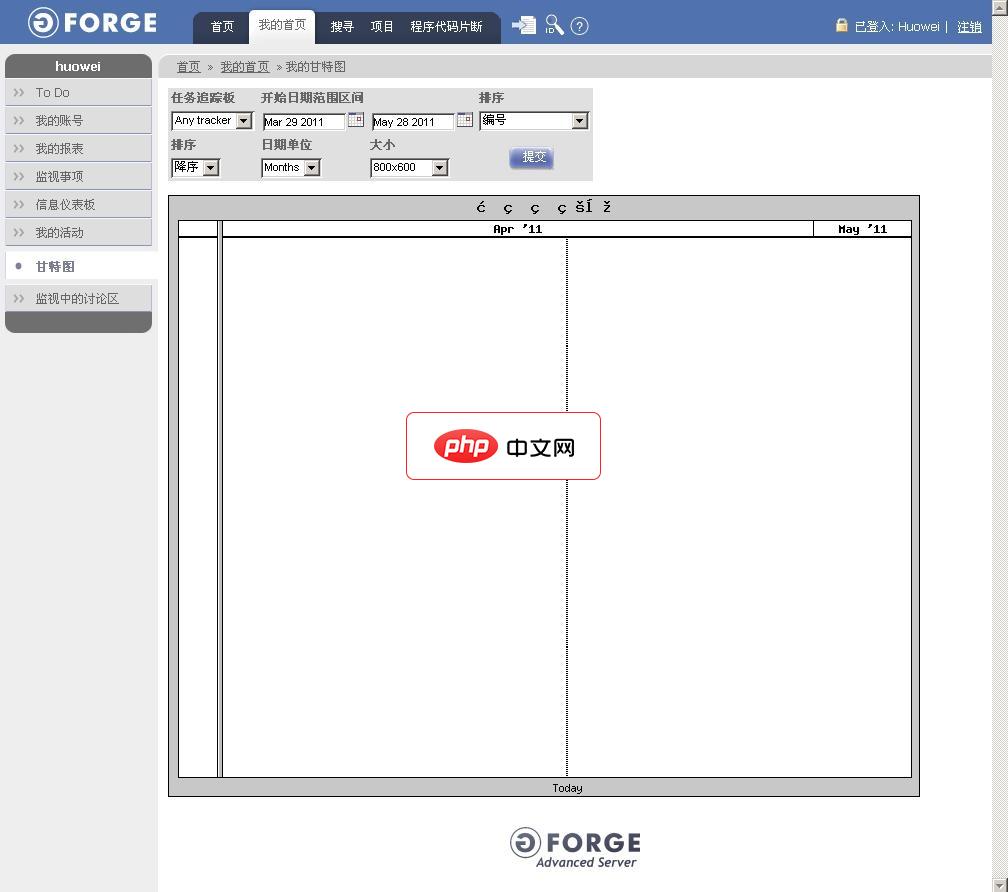

GForge是一个基于Web的协同开发平台。它提供一组帮助你的团队进行协同开发的工具,如论坛,邮件列表等。用于创建和控制访问源代码管理库(如CVS,Subversion)的工具。GForge将自动创建一个源代码库并依据项目的角色设置进行访问控制。其它工具还包括:管理文件发布,文档管理,新闻公告,缺陷跟踪,任务管理等。

iptables -A INPUT -p tcp --dport 3306 -s 192.168.1.100 -j ACCEPT

iptables -A INPUT -p tcp --dport 3306 -j DROP

这样即使用户配置错误,也能在网络层阻止非法访问。

4. 定期审查用户和权限

运行以下命令查看现有用户和权限,确保没有多余或过宽的授权:

SELECT User, Host FROM mysql.user;SHOW GRANTS FOR 'user1'@'192.168.1.100';

删除不再需要的用户:

DROP USER 'user1'@'192.168.1.100';基本上就这些。MySQL 的访问控制依赖于用户+主机的权限模型,配合网络防火墙,可以实现细粒度的访问管理。关键是不要使用 'root'@'%' 这类高风险配置,保持权限最小化。不复杂但容易忽略细节。