windows的身份验证机制主要包括ntlm和kerberos两种,前者主要应用于本地及工作组环境,而后者主要用于域环境。此外,还有一种lm认证,但由于其已基本被淘汰,这里不再详述。

Windows系统不会直接保存明文密码,而是存储其密码的hash。本机用户的密码hash存储在SAM文件中,而域用户的密码hash则存储在域控制器的ntds.dit文件中。

什么是SAM安全账户管理器(Security Accounts Manager)?它是Windows用于管理用户账户安全的一种机制,用于存储密码的数据库文件。这些密码的Hash包括LM Hash和NTLM Hash。SAM文件位于%SystemRoot%system32configsam,在注册表中对应于HKEY_LOCAL_MACHINESAMSAM和HKEY_LOCAL_MACHINESECURITYSAM。通常情况下,SAM文件是不允许直接访问的。

NTLM认证是通过NTLM Hash进行的,包含本地认证和网络认证两种方式。

加密算法将明文密码转换为16进制格式,并对其进行unicode编码,即在每个字节后添加0x00,然后对unicode字符串进行md4加密。例如:

明文密码:12345 转换成16进制:3132333435 转换成unicode:31003200330034003500 md4加密:32ed87bdb5fdc5e9cba88547376818d4

加密结果与mimikatz抓取到的NTLM Hash一致。

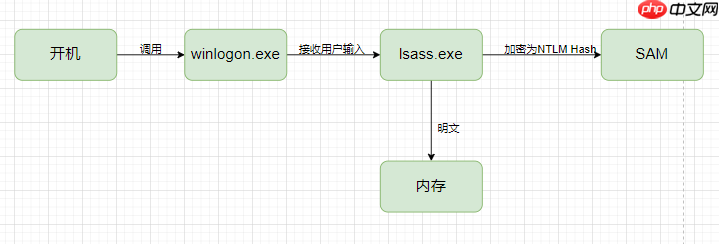

在本地认证过程中,当用户进行登录、注销等需要认证的操作时,Windows会调用winlogon.exe接受用户输入的密码,然后将密码传递给lsass.exe。lsass.exe进程会先在内存中存储一份明文密码,然后将明文密码加密为NTLM Hash,并与SAM文件中的NTLM Hash进行对比,如果一致则认证通过。

在网络认证中,NTLM采用Challenge/Response验证机制,由三个消息组成:Type1(协商),Type2(质询),Type3(身份验证)。

首先,客户端向服务端发送Type1消息,协商需要认证的主体、用户、机器以及所需的安全服务等信息。服务端接收到Type1消息后,会生成一个随机的16位Type 2 Challenge消息,并本地存储后将其发送给客户端。客户端接收到Type2消息后,使用用户的NTLM Hash对Challenge进行加密,得到Net-NTLM Hash(不能直接用于PTH攻击,但可以通过暴力破解获取明文密码),并将其封装在Type3消息中发送给服务端。服务端接收到Type3消息后,使用自己的密码对NTLM-Hash进行加密,并比较自己计算出的Net NTLM Hash与客户端发送的是否匹配,如果匹配则认证成功,否则认证失败。

在整个NTLM验证过程中,虽然没有明文密码在客户端和服务端之间传输,但如果获取了NTLM Hash,无需爆破明文密码,即可冒充该用户通过身份验证,即PTH攻击。

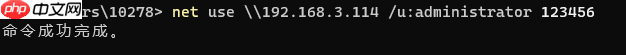

使用Wireshark可以捕获Net-NTLM Hash,模拟客户端访问服务端的共享,例如:

Gyb2b V1.01免费版可终身使用,是一款功能强大的B2B电子商务应用软件。该软件不仅更新和修改了V1.0相关功能,更是采用了目前互联网上最流行的LAMP组合(Linux+Apache+Mysql+PHP)开发完成,模板技术实现了界面与代码的有效分离,用户可以快速地在此基础上编译模板;提供B2B电子商务应用最常见的求购、供应、商品、公司库、行业资讯、商圈、资信认证、在线交易、交易评分、留言、搜

0

0

net use \192.168.3.114 /u:administrator 123456

在目标机器上进行抓包时,可以看到访问共享是基于SMB协议的,前四个包(Negotiate Protocol Response)用于协商。

第六个包是服务端向客户端返回的Challenge。

紧接着的包是服务端通过NTLM Hash对Challenge加密得到的Response,即NTLMv2 Response的值。

Net-NTLM Hash不能用于PTH攻击,但在获取上述数据后,可以通过拼接并使用hashcat进行爆破。NTLMv2的格式为:

username::domain:challenge:HMAC-MD5:blob

其中,username是数据包中的User name值,domain是数据包中的Host name值,HMAC-MD5是数据包中的NTProofstr值,blob则是NTLMv2 Response去掉NTProofstr后的值。

组合后,可通过hashcat指定5600类型进行爆破。在真实环境中,由于无法在服务端使用Wireshark进行抓包,可以通过中间人攻击来获得Net-NTLM Hash。在无法爆破出明文密码时,可尝试NTLM Relay攻击。

参考链接:

以上就是Windows认证--NTLM的详细内容,更多请关注php中文网其它相关文章!

每个人都需要一台速度更快、更稳定的 PC。随着时间的推移,垃圾文件、旧注册表数据和不必要的后台进程会占用资源并降低性能。幸运的是,许多工具可以让 Windows 保持平稳运行。

Copyright 2014-2025 https://www.php.cn/ All Rights Reserved | php.cn | 湘ICP备2023035733号